Размеры болтов и гаек под ключ: разновидности инструмента, правильный подбор

Самым распространенным инструментом для работы с болтовыми соединениями считается гаечный ключ. Так называется устройство, с помощью которого увеличивается величина крутящего момента. Данный показатель способствует лучшему закручиванию либо вывинчиванию болта с шестигранной головкой (или гайки). За время существования было создано много моделей и модификаций откручивающего приспособления. Первое место в этом многообразии занято рожковыми ключами со своими плюсами и минусами.

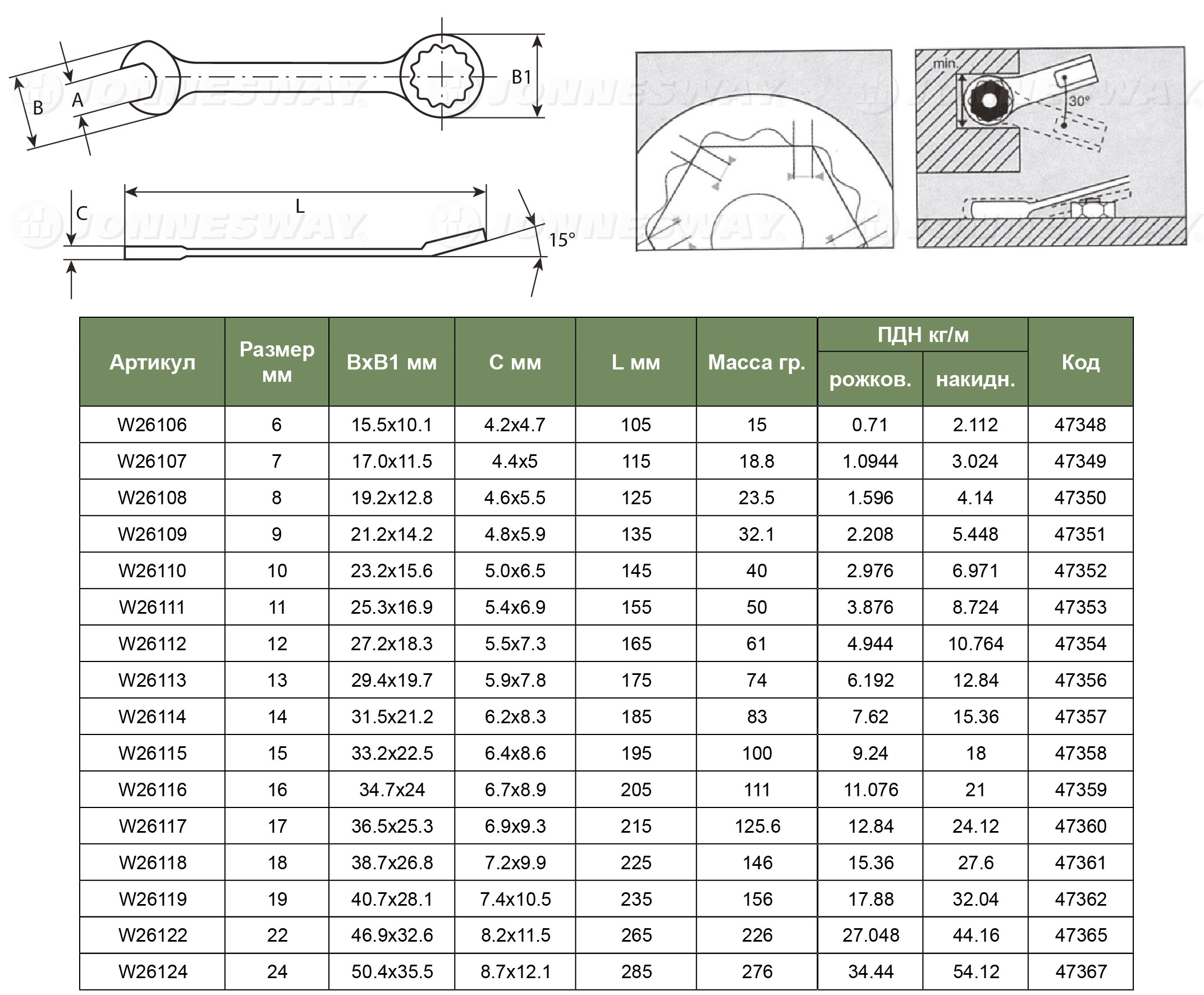

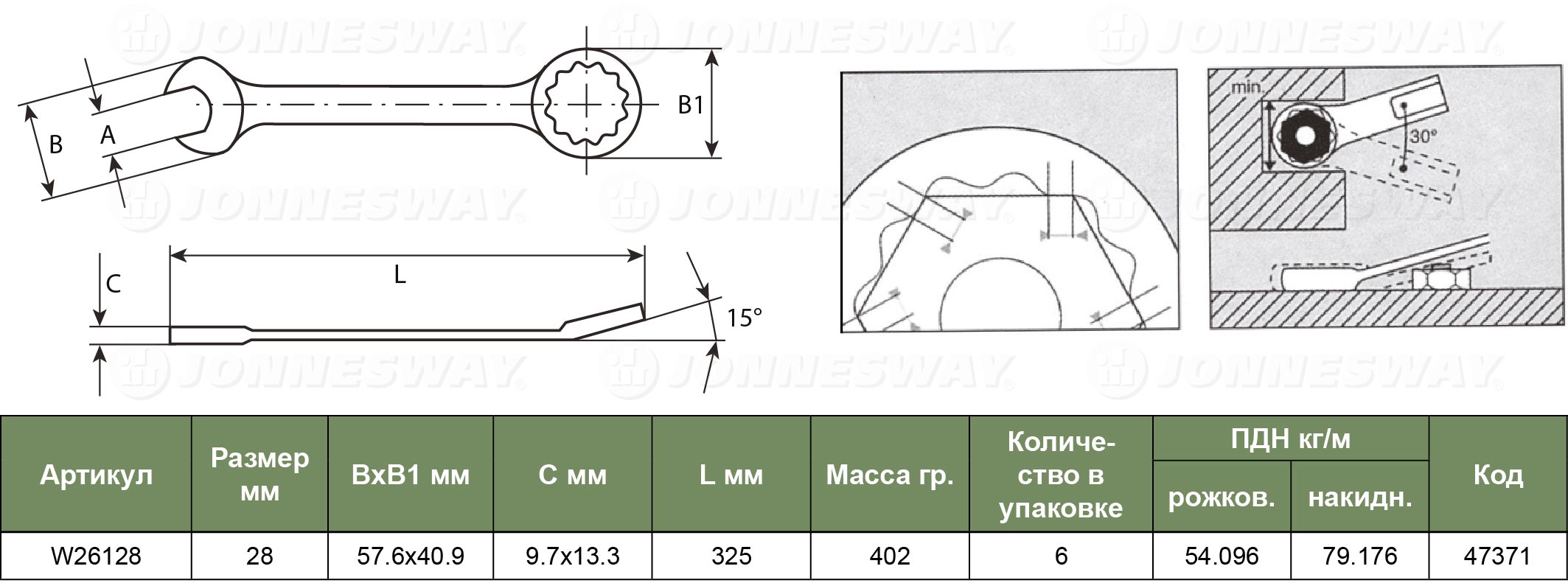

Главные требования к техническим характеристикам двусторонних ключей с открытым зевом изложены в ГОСТ 2839-80. Основным параметром является размер полости между губками, которые по внешнему виду напоминают рожки. Отсюда и общепринятое название инструмента. С каждой стороны корпуса ключа выдавлен размер зева, по которому и ориентируется пользователь при выборе приспособления.

Производители практикуют две системы обозначения типоразмеров ключей: метрическую по ГОСТ в миллиметрах и дюймовую по стандартам США и Европы (для справки – 1″ равен 25,4 мм). В первом случае размер зева может варьироваться от 2,5 мм до 230 мм. Габариты в дюймовом измерении варьируются в пределах от 1/8″ до 91/8″. Данный параметр важен, так как для результативного выполнения работ по скреплению конструкций нужно точно подбирать размеры болтов и гаек под ключ с соответствующими габаритами.

Другие разновидности гаечных ключей

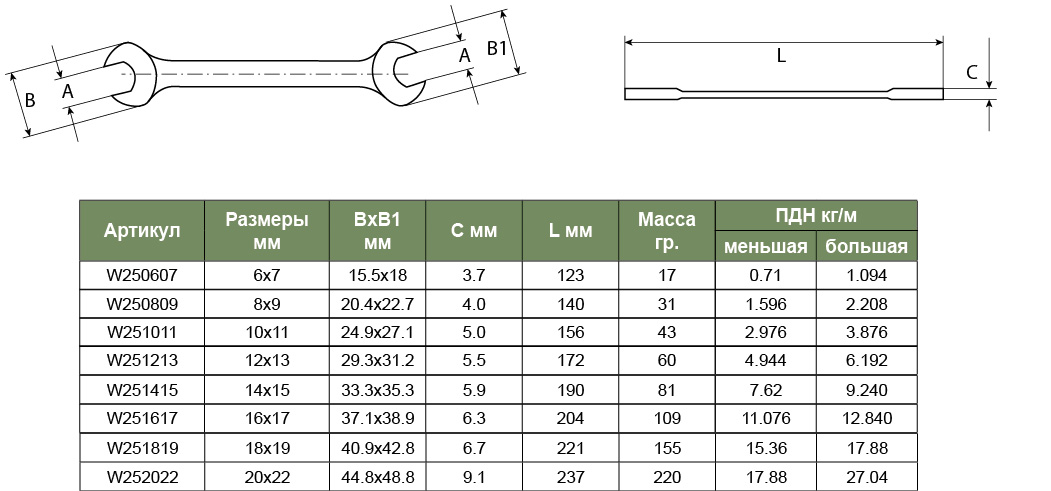

Помимо двустороннего приспособления с открытым зевом существует такой же инструмент, но открытая полость расположена у него только с одной стороны. Инструмент редко используется в домашнем хозяйстве, поскольку предназначен для промышленности. Отсюда и габариты: 36 мм и выше. Этот ключ хорош тем, что его можно надевать на любую рукоятку, трубу или стержень, значительно повышая силу затяжки за счет увеличения длины рычага.

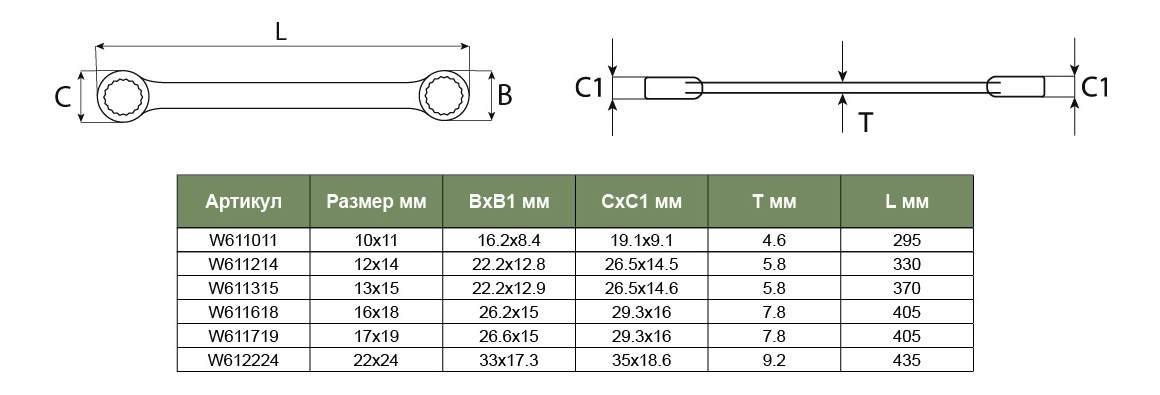

- Накидной двусторонний от рожкового отличает замкнутый рабочий конец, выполненный в виде кольца с шестигранником внутри. Им можно работать без перестановки, процесс закручивания/откручивания происходит быстрее, без срывов инструмента. Размеры шестигранника парные, к примеру под болт М17 и М19 или М22 и М24.

- Накидной односторонний инструмент, по аналогии с рожковым, используется на производствах, обладает возможностью удлинения рычага. Имеет разновидность, оснащенную специальным приспособлением для удара молотком или кувалдой. Такой ключ называется накидным ударным и применяется там, где нужна мощная затяжка.

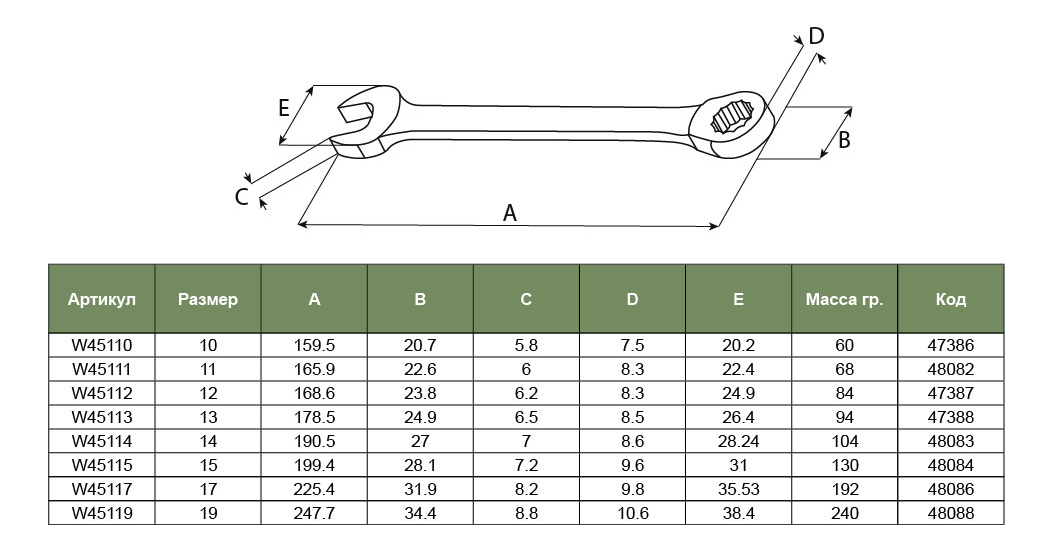

- Комбинированный инструмент представляет собой симбиоз рожкового и накидного ключа. С обеих сторон имеет одинаковый размер, но разную конструкцию.

- Торцевой или трубчатый – прерогатива автомобилистов. Именно таким инструментом пользуются при замене или ремонте колеса.

Может быть выполнен в виде трубки с внутренним шестигранником, для работы с которой пользуются любым рычагом. Но в продаже всегда есть готовые Г-образные изделия под болты и гайки разных размеров.

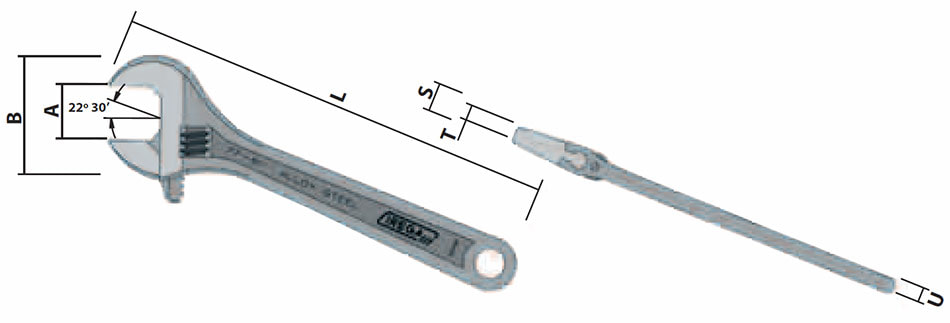

Может быть выполнен в виде трубки с внутренним шестигранником, для работы с которой пользуются любым рычагом. Но в продаже всегда есть готовые Г-образные изделия под болты и гайки разных размеров. - Разводной – наиболее распространенный инструмент в арсенале домашних мастеров. Выполнен в виде рукоятки с подвижными губками с одного конца. Оснащен специальным приспособлением для раздвижения/сдвижения и фиксации губок в требуемом положении. Отдельные модели имеют цифровую разметку для более точного выставления параметра. Выпускаются в трех габаритах под максимальные размеры болта М20, М30 и М46.

- Трубный или газовый считается универсальным, поскольку им можно откручивать/закручивать на только болты и гайки, но также любые резьбовые соединения.

Существует еще специальная группа откручивающих инструментов, которые при работе с металлом либо при падении не искрят. Такой инструментарий предназначен для пользования на взрывоопасных объектах. Внешне их отличают по цвету – красному (медному) или желтому.

Внешне их отличают по цвету – красному (медному) или желтому.

Выбираем правильный размер ключа под болт

Идеальным материалом для изготовления ключей служит инструментальная сталь, в основе которой лежат высокоуглеродистые сплавы. Изделия получают из заготовок путем обработки на фрезерных станках с последующим воронением. Но такой инструмент считается редким и стоит недешево. Чаще в продаже можно встретить ключи попроще, изготовленные на поточных производствах путем литья либо штамповки.

В зависимости от размера просвета между губками гаечные ключи условно делят на три группы:

- Малые предназначаются для откручивания и завинчивания крепежных устройств с размерами до 10-12 мм.

- К средней группе принадлежит инструмент с размерами в диапазоне от 12 мм до 22 мм.

- Большими считаются приспособления под болты и гайки диаметром от 22 мм и выше.

Для того, чтобы не ошибиться с выбором инструмента, можно пользоваться готовыми данными из стандартных таблиц. Например, из этой:

Например, из этой:

| ТАБЛИЦА ПОДБОРА ГАЕЧНЫХ КЛЮЧЕЙ | ||||||||||||

| МЕТРИЧЕСКИЙ ПРОФИЛЬ | UNF/UNC ПРОФИЛЬ | |||||||||||

| Размер резьбы | Размер ключа А/F | Ключ открывающий | Размер резьбы | Размер ключа А/F | Ключ открывающий | |||||||

| (мм) | мин (мм) | макс (мм) | (дюйм) | мин (дюйм) | макс (дюйм) | |||||||

M 1. |

3.2 | 3.22 | 3.28 | 1/4 | 7/16 | 11.18 | 11.33 | |||||

| М 2.0 | 4.0 | 4.02 | 4.12 | 5/16 | 1/2 | 12.80 | 12.95 | |||||

| М 2.5 | 5.0 | 5.02 | 5.12 | 3/8 | 9/16 | 14.38 |

14. 55 55

|

|||||

| М 3.0 | 5.5 | 5.52 | 5.62 | 7/16 | 5/8 | 15.98 | 16.15 | |||||

| М 4.0 | 7.0 | 7.03 | 7.15 | 1/2 | 3/4 | 19.18 | 19.38 | |||||

| М 5.0 | 8.0 | 8.03 | 8.15 | 9/16 | 13/18 |

20. 78 78

|

20.98 | |||||

| М 6.0 | 10.0 | 10.04 | 10.19 | 5/8 | 15/16 | 23.98 | 24.21 | |||||

| М 7.0 | 11.0 | 11.04 | 11.19 | 3/4 | 1 1/8 | 28 75 | 29 01 | |||||

| М 8.0 | 13.0 | 13.04 | 13.24 | 7/8 | 1 5/16 |

33. 53 53

|

33.81 | |||||

| М10.0 | 17.0 | 17.05 | 17.30 | 1 | 1 1/2 | 38.30 | 38.61 | |||||

| М 12.0 | 19.0 | 19.06 | 19.36 | 1 1/8 | 43.08 | 43.38 | ||||||

| М 14.0 | 22.0 | 22.06 | 22.36 | 1 1/4 | 1 7/8 |

47. 88 88

|

48.21 | |||||

| М 16.0 | 24.0 | 24.06 | 24.36 | 1 3/8 | 2 1/16 | 52.68 | 53.04 | |||||

| М 18.0 | 27.0 | 27.08 | 27.48 | 1 1/2 | 2 1/4 | 57.45 | 57.84 | |||||

| М 20.0 | 30.0 | 30.08 | 30.48 | 1 3/4 | 2 5/8 |

67. 03 03

|

67.46 | |||||

| М 22.0 | 32.0 | 32.08 | 32.48 | 2 | 3 | 76.61 | 77.09 | |||||

| М 24.0 | 36.0 | 36.10 | 36.60 | 2 1/4 | 3 3/8 | 86.18 | 86.72 | |||||

| М 27.0 | 41.0 | 41.10 | 41.60 | 2 1/2 | 3 3/4 | 95 76 | 96 34 | |||||

М 30. 0 0

|

46 0 | 46 10 | 46 60 | 2 3/4 | 4 1/8 | 105.33 | 105.97 | |||||

| М 33.0 | 50.0 | 50.10 | 50.60 | 3 | 4 1/2 | 114.91 | 115.57 | |||||

| М 36.0 | 55.0 | 55.12 | 55.72 | BS (Whitworth стандарт) | ||||||||

М 39. 0 0

|

60.0 | 60.12 | 60.72 | Размер резьбы BS | Размер ключа А/F | Ближайший верный размер ключа А/F | ||||||

| М 42.0 | 65.0 | 65.12 | 65.72 | |||||||||

| М 45.0 | 70.0 | 70.12 | 70.72 | C | (дюйм) | (мм) | (дюйм) | (мм) | ||||

| М 48.0 | 75.0 |

75. 15 15

|

75.85 | 1/4 | 3/16 W | .445 | 11.30 | 7/16 | 12 | |||

| М 52.0 | 80.0 | 80.15 | 80.85 | 5/16 | 1/4 W | .525 | 13.33 | 17/32 | 14 | |||

| М 56.0 | 85.0 | 85.15 | 85.85 | 3/8 | 5/16 W | .600 |

15. 24 24

|

19/32 | 16 | |||

| М 60.0 | 90.0 | 90.15 | 90.85 | 7/16 | 3/8 W | .710 | 18.03 | 23/32 | 18 | |||

| М 64.0 | 95.0 | 95.15 | 95.85 | 1/2 | 7/16 W | .820 | 20.83 | 13/16 | 21 | |||

| М 68.0 | 100.0 |

100. 15 15

|

100.85 | 9/16 | 1/2 W | .920 | 23.37 | 15/16 | 24 | |||

| М 72.0 | 105.0 | 105.20 | 106.00 | 5/8 | 9/16 W | 1.010 | 25.65 | 1 | 26 | |||

| М 76.0 | 110.0 | 110.20 | 111.00 | 3/4 | 11/16W | 1.200 |

30. 48 48

|

1 1/4 | 31 | |||

| М 80.0 | 115.0 | 115.20 | 116.00 | 7/8 | 3/4 W | 1.300 | 33.02 | 1 5/16 | 33 | |||

| М 85.0 | 120.0 | 120.20 | 121.00 | 1 | 7/8 W | 1.480 | 33.02 | 1 1/4 | 38 | |||

| М 90.0 | 130.0 |

130. 20 20

|

131.00 | 1 1/8 | 1 W | 1.670 | 42.42 | 1 11/16 | 43 | |||

| М 95.0 | 135.0 | 135.20 | 136.00 | 1 1/4 | 1 1/8 W | 1.860 | 47.24 | 1 7/8 | 48 | |||

| М 100.0 | 145.0 | 145.20 | 146.00 | 1 3/8 | 1 1/4 W | 2.050 |

52. 07 07

|

2 1/16 | 52 | |||

| М 105.0 | 150.0 | 150.25 | 151.25 | 1 1/2 | 1 3/8 W | 2 220 | 56 39 | 2 1/4 | 57 | |||

| М 110.0 | 155.0 | 155.25 | 156.25 | 1 3/4 | 1 5/8 W | 2.580 | 65.53 | 2 9/16 | 66 | |||

| 2 | 1 3/4 W |

2. 760 760

|

70.10 | 2 3/4 | 70 | |||||||

| Примечание: Whitworth (W) = Cтарый стандарт ; BS = Новый стандарт | ||||||||||||

Соответствие размеров дюймовых инструментов параметрам крепежа

При подборе дюймового инструмента следует помнить о том, что его размер в дюймах означает не параметры зева ключа, а резьбовой диаметр крепежа, с которым ему предстоит работать. Параметры шестигранного профиля болтов и гаек в дюймах на части миллиметра разнится с аналогичными размерами по метрическим стандартам.

Если дюймовым ключом пытаться завинтить или открутить метрический болт (либо наоборот), то инструмент не налезет на крепеж или будет проворачиваться по головке. Если при этом прилагать высокое усилие, то болт деформируется, а шляпка разрушится. Поэтому гаечные ключи следует выбирать в соответствии со стандартами, по которым изготовлен крепежный элемент.

Просмотров: 17458

17.06.2020

Размеры гаек под ключ

Гаечный ключ является одним из основных инструментов при сборке и разборке как цилиндрических двухступенчатых редукторов типа Ц2У, так и червячных одноступенчатых редукторов Ч.

Но, поскольку нет никакой необходимости держать под рукой весь комплект ключей или головок, приводим таблицу, позволяющую определить по размерам резьбы шестигранных гаек и болтов набор необходимого инструмента.

Размеры гаек и болтов под ключ в зависимости от резьбы по ГОСТ 5915-70

| Диаметр резьбы М | М2 | М2,3 | М2,6 | М3 | М3,5 | М4 | М5 | М(5-6) | М6 | М7 | М8 | М(8) | М10 | М(10) | М12 | М(12) |

| Размер под ключ мм | 4 | 4,5 | 5 | 5,5 | 6 | 7 | 8 | 9 | 10 | 11 | 13 | 14 | 16 | 17 | 18 | 19 |

| Диаметр резьбы М | М14 | М(14) | М16 | М18 | М20 | М(22) | М22 | М24 | М27 | М30 | М33 | М36 | М39 | М42 | М45 | М48 |

| Размер под ключ мм | 21 | 22 | 24 | 27 | 30 | 32 | 34 | 36 | 41 | 46 | 50 | 55 | 60 | 65 | 70 | 75 |

| Диаметр резьбы М | М52 | М56 | М60 | М64 | М68 | М72 | М76 | М80 | М85 | М90 | М95 | М100 | М105 | М110 | М115 | М120 |

| Размер под ключ мм | 80 | 85 | 90 | 95 | 100 | 105 | 110 | 115 | 120 | 130 | 135 | 145 | 150 | 155 | 165 | 170 |

Также обращаем внимание, что при сборке редукторов желательно применять динамометрические ключи, позволяющие произвести затяжку с рекомендуемым усилием. Недостаточная затяжка резьбовых соединений грозит протечками масла в корпусе, а избыточное усилие приведёт к растяжению болтов, что в итоге также приведёт к ослаблению соединения. Необходимые значения усилий должны быть указаны в паспорте изделия, некоторые из которых размещены в нашем каталоге. Чтобы отвернуть гайку или болт достаточно и обычного рожкового ключа или головки.

Недостаточная затяжка резьбовых соединений грозит протечками масла в корпусе, а избыточное усилие приведёт к растяжению болтов, что в итоге также приведёт к ослаблению соединения. Необходимые значения усилий должны быть указаны в паспорте изделия, некоторые из которых размещены в нашем каталоге. Чтобы отвернуть гайку или болт достаточно и обычного рожкового ключа или головки.

|

КРУТЯЩИЕ МОМЕНТЫ ЗАТЯЖКИ ЭЛЕКТРООЦИНКОВАННЫХ БОЛТОВ

Крутящий момент, Нм

Класс прочности болта 8.8

|

Выбор безопасного размера ключа и алгоритмов хэширования

Алгоритмы, размер ключа и цифровые сертификаты

Резюме

На самом деле цифровые сертификаты не так сложны в понимании. Доверенная публичная организация, такая как центр сертификации центр сертификации GlobalSign, проверяет определенную выборку свидетельств, чтобы сформировать электронный идентификатор, который будет служить доказательством того, что была проведена проверка подлинности физического лица или организации.

Доверенная публичная организация, такая как центр сертификации центр сертификации GlobalSign, проверяет определенную выборку свидетельств, чтобы сформировать электронный идентификатор, который будет служить доказательством того, что была проведена проверка подлинности физического лица или организации.

Цифровой сертификат содержит сведения о том, кому он был выдан и кем. Также некоторые центры авторизации в свою очередь проходят сертификацию по целой цепочке центров, и эти сведения входят в сертификат. Когда цифровой сертификат используется, например, для подписывания документов и программного обеспечения, эта информация хранится с подписанным объектом в безопасном и проверяемом формате и может быть использована для установления доверительной канала связи.

Как обычно и бывает, если копнуть поглубже, то все оказывается немного более сложным. В случае цифровых сертификатов действует и ряд других факторов. Например, какова квалификация третьей стороны, их методы работы, криптографические алгоритмы, использованные для формирования цифрового сертификата?

С точки зрения начальника управления информационной безопасности использование цифровых сертификатов, подобно SSL цифровых сертификатов, подобных SSL, может сказаться на рабочем процессе организации. Поэтому использование сертификата от центра сертификации подразумевает полное доверие методам, применяемым в центре.

Это особенно важно в отношении решений, касающихся используемых криптографических алгоритмов и длин ключей. К счастью не нужно быть криптоаналитиком, чтобы принимать хорошие решения по данным вопросам, но нужно базовое понимание темы, представление о грядущих переменах, и внимательное отношение к алгоритмам, которые предоставляют ряд центров сертификации, работающих на рынке безопасности в данный момент.

История

До недавнего времени индустрия шифрования использовала два алгоритма в цифровых сертификатах. Первый алгоритм шифрования называется RSA, второй — алгоритм хэширования — SHA-1, оба в данный момент считается неустойчивыми из-за прогресса в области криптоанализ.

Устойчивость и эффективность работы алгоритма RSA зависит от размера ключа, чем больше ключ тем устойчивее и медленнее шифрование. Прогресс в области криптоанализа привел к увеличению размера ключей, используемых с алгоритмом, что повысило требования к вычислительным мощностям, нужных для поддержания достаточной устойчивости алгоритма. Проблема заключается в том, что при каждом удвоении размера RSA-ключа, время затрачиваемое на дешифровку ключа увеличивается в 6-7 раз.

Поэтому в январе 2011 года доверенные центры авторизации решили принять в работу рекомендации NIST (Национального института стандартов и технологий) и обеспечивать все новые RSA-сертификаты ключами с длиной не менее 2048 бит. В 1998 году компания GlobalSign одной из первых в качестве центра авторизации реализовала ключи с размером 2048 бит в своих цифровых сертификатах, с тех пор центры сертификации стремились следовать этим рекомендациям.

К сожалению, размеры ключей не могут расти постоянно, особенно если, как мы надеемся, протокол SSL будет использоваться для большинства трафика в Интернете — будет затрачиваться слишком много вычислительных ресурсов.

Затем стал использоваться алгоритм SHA-1. Алгоритмы хэширования SHA-1 на входе получают данные различного размера и уменьшают их до определенной и фиксированной длины, в результате на выходе получается уникальный идентификатор входных данных. Следует учитывать, что алгоритмы хэширования всегда подвержены коллизиям, а прогресс в области криптоанализа сделал появление подобных коллизий более вероятным. Проблема заключается в том, что при хэшировании нет вариабельного параметра, так что все что может меняться, так это только используемый алгоритм.

Будущее

За последнее десятилетие медленно но верно в обиход входят два новых алгоритма SHA-2 и ECC. Алгоритм ECC обладает большей эффективностью чем RSA при сохранении того же уровня устойчивости. SHA-2 имеет 3 версии, в каждой из которых последовательно реализуются все большие длины ключей, что позволяет устранить текущие риски и обеспечивает достаточно длительный период времени, в который можно безопасно использовать данный алгоритм.

Хотя Форум CA/B еще не включил алгоритм SHA-256 в список базовых требований, Microsoft и Google установили для отрасли ключевую дату (январь 2017 года), после которой они перестанут доверять сертификатам SHA-1, выданным от общественных корневых сертификатов. GlobalSign отслеживает текущую ситуацию в области центров сертификации и браузеров, а также форумы по безопасности, и уже выполняет ряд активных шагов для того, чтобы начать поддержку сертификатов SSL SHA-256 с марта 2014 года.

Что следует учитывать

Основная цель использования протокола SSL — позволить пользователям безопасно взаимодействовать в Интернете. Организации и физические лица должны иметь возможность взаимодействовать без лишних затрат ресурсов, времени и в соответствии с утвержденными стандартами.

При принятии решений следует учитывать и соответствие стандартам, будь то стандарты PCI, касающиеся кредитных карт и безопасности данных, стандарты FIPS или любой другой набор критериев, которым нужно соответствовать.

Сторонние поставщики, использующие алгоритмы SHA2 и RSA 2048-бит, будут обеспечивать безопасные решения как минимум ближайшие десять лет. Что важно учитывать при выборе поставщика, так это время, когда поставщик стал использовать подобные стандарты в своей работе. В компании GlobalSign данный стандарт безопасности использовался за 10 лет до выхода в свет рекомендаций NIST, что позволяло компании быть на острие прогресса.

Размер зева ключа SW Метрические размеры Американские размеры Номинальный размер ключа мм Диаметры резьбы Номинальный размер ключа Диаметры резьбы Минимальный размер

Размер зева ключа SW Метрические размеры Американские размеры Номинальный размер ключа мм Диаметры резьбы Номинальный размер ключа Диаметры резьбы Минимальный размер, мм1) Максимальный размер, мм1) DIN ISO 272 ISO R 272 1968 Немецкий стандарт DIN Французский стандарт Шведский стандарт Американский стандарт ANSГайки Болты и винты Стандартный шестигранник Большой шестигранник Гайка с фланцем IS Маленький шестигранник Нормальный шестигранник2) Большой шестигранник3) Маленький шестигранник4) Винт с фланцем5) Гайка с фланцем6) О 3 О 2 Z Метрический, большой8) SMS 1412 Метрический, маленький8) SMS 1414 Whitworth, большой8) SMS 1413 Whitworth, маленький8) SMS 1415 a Нормальные b Квадратные К d Машиностроительные 1 гайки e Нормальные f Тяжелые g Машиностроительные 1 винты h Винты с квадратной 1 головкой 3,22 3,28 3,2 1,6 1,6 1,6 3,23 3,35 1/8 No1,2+3 3,52 3,60 3,5 4,01 4,14 2,5 5/32 No 0 1 4,02 4,12 4 2 2 2 2,3 4,52 4,62 4,5 2,6 4,83 4,95 3/16 No 2 3 No 3,4+5 No 10 5,02 5,12 5 2,5 2,5 2,5 3 3 5,21 5,33 13/64 5,52 5,62 5,5 3 3 3 5,59 5,72 7/32 6,00 6,13 15/64 6,03 6,15 6 3,5 3,5 3 3,5 6,40 6,53 1/4 No 4 No6+8 / 6,82 6,97 17/64 7,03 7,15 7 4 5 4 4 4+4,5 3,5 4 7,19 7,32 9/32 No 10 7,62 7,77 19/64 8,03 8,18 5/16 No 5+6 No 10+12 5/16 8,03 8,15 8 5 6 5 5 5 6 5 5 5 4 5 8,41 8,56 21/64 8,81 8,97 11/32 No 8 9,03 9,15 9 (5)71 5,5 5 9,60 9,75 3/8 No 10 1/4 / 3/8 10,04 10,19 10 6 8 6 6 6 8 6 6 6 6 10,39 10,55 13/32 11,04 11,19 11 7 7 7 6 7 / 11,18 11,33 7/16 No12+[ / 7 6 11,99 12,14 15/32 12,04 12,24 12 8 7 8 12,80 12,95 1/2 Б/16 / 5/16 5/16 13,04 13,24 13 8 10 8 8 8 10 8 8 5/16 13,60 13,77 17/32 14,05 14,27 14 10 (8)7) 8 8 14,38 14,55 9/16 3/8 16 16 5/16 3/8 3 8 9/16 15,05 15,27 15 12 10 10 10 10 5/16 3/8 15,18 15,36 19/32 15,98 16,15 5/8 3/8 3/8 7/16 8 16,05 16,27 16 10 SP M10+M14 10 12 12 9 16,77 16,95 21/32 17,05 17,30 17 10 12 (10) (12) 10 10 17,58 17,75 11/16 7/16 3/8 18,05 18,30 18 12 SP M12 14 12 12 16 14 12 12 3/8 7/16 19,06 19,36 19 12 14 (12) (16) 11 19,18 19,38 3/4 7/16 7/16 / 19,97 20,17 25/32 20,06 20,36 20 20,78 20,98 13/16 9/16 20,86 21,16 20,8 SP M14+M18 21,06 21,36 21 14 12 16 14 14 12 16 14 12 14 7/16 22,06 22,36 22 14 16 (14) 12 12 14 22,35 22,56 7/8 9/16 7 8 23,06 23,36 23 14 23,98 24,21 15/16 5/8 9/16 5/8 24,06 24,36 24 16 14 16 16 18 16 20 16 16 5/8 24,76 24,99 31/32 25,06 25,36 25 25,55 25,78 1 5/8 1 26,08 26,48 26 SP M 18 16 27,08 27,48 27 18 16 20 18 20 18 16 20 16 18 27,13 27,36 1 1/16 5/8 8 28,08 28,48 28 5/8 } 28,75 29,01 1 1/8 3/4 / / 1/8 29,08 29,48 29 18 30,08 30,48 30 20 18 20 20 22 20 24 20 20 30,34 30,59 1 3/16 31,93 32,18 1 1/4 / / 1/ 32,08 32,48 32 22 24 (22) 20 20 18+20 22 33,08 33,48 33 7/8 33,53 33,81 1 5/16 7/8 7/8 7 8 34,08 34,48 34 22 20 22 20 24 35,10 35,60 35 22 35,13 35,41 1 3/8 13 8 36,10 36,60 36 24 22 24 27 24 22 30 22+24 310 NEF 27-111-1930 ) Гайки Болты и винты размер ключа, мм Номинальный размер ключа Стандартный шестигранник Большой шестигранник Винт с фланцем Винт с фланцем5 ) Гайка с фланцем Гайка с фланцем6 ) Нормальный шестигранник Нормальный шестигранник2 ) Большой шестигранник3 ) Маленький шестигранник Маленький шестигранник4 ) Метрический, большой8 ) SMS 1412 Метрический, маленький8 ) SMS 1414 Whitworth, большой8 ) SMS 1413 Whitworth, маленький8 ) SMS 1415 a Нормальные b Квадратные c Тяжелые e Нормальные f Тяжелые d Машиностроительные d гайки g Машиностроительные g винты h Винты с квадратной h головкой 1968

Таблица размеров ключей и резьбы? Как размер ключа зависит от диаметра резьбы?

Как зависит размер ключа от диаметра резьбы…

… да никак не зависит – не существует в природе (пока) такой математической зависимости. Конструкция и размеры гаечных ключей, равно как и резьбового крепежа, определяются исходя из условий прочности, технологичности изготовления и конкретных назначений.

Для примера предлагаю ознакомиться с информацией из:

ГОСТ 7805-70* Болты с шестигранной головкой класса точности А. Конструкция и размеры.

ГОСТ 5927-70* Гайки шестигранные класса точности А. Конструкция и размеры.

ГОСТ 2839-80* Ключи гаечные с открытым зевом двусторонние. Конструкция и размеры.

Естественно, перечисленные выше ГОСТ-ы не охватывают всю номенклатуру гаечных ключей, равно как и резьбового крепежа.

Соответствующие таблицы перечисленных ГОСТ-ов однозначно определяют конструкцию и размеры конкретных болтов, гаек и гаечных ключей. Каждому типоразмеру гайки и болта соответствует совершенно определённый размер «под ключ». Так для номинального диаметра резьбы М10: гайка будет иметь размер под ключ – 17 мм; болт с шестигранной головкой будет иметь размер под ключ – 16 мм. Этим размерам соответствуют ключи, обозначенные в ГОСТ 2839-80* как: 7811-0473, 7811-0474 – ключи на 16; 7811-0023, 7811-0465 – ключи на 17. Естественно, что приведенные в качестве примера ключи имеют ещё достаточное количество размерных характеристик… А с другой стороны понятно, что используя только эти ключи не всегда получится разобрать резьбовое соединение даже с резьбой М10.

Если интересны остальные размеры и конструктивные характеристики гаечных ключей, гаек, болтов и других резьбовых соединений – рекомендую обратиться к соответствующим ГОСТ-ам. Ну, а если вам удастся установить зависимость размера гаечных ключей от диаметров резьбы, и к тому же систематизировать данные в табличной форме, то рекомендую оформить патент.

Ну, вот так, как то. Удачи и много, много денег за патент…

Ключ для внутренних колонковых труб RIDGID размер Н 46363

Описание

Трубные колонковые ключи RIDGID используются в сфере разведки полезных ископаемых, в оборудовании для геотехнического и экологического колонкового бурения, а также в сфере отбора почвенных проб. Ключи специально разработаны для использования с системами и компонентами колонковых труб, соответствующих стандарту ISO 10097. Уникальная структура поверхности захвата обеспечивает высочайшую надежность захвата, не допуская при этом повреждения или деформации поверхности трубы и обеспечивая максимальную производительность.

Особенности трубных колонковых ключей RIDGID:

- заменяемые вкладыши – значительно продляют общий эксплуатационный срок;

- специальный дизайн – поверхности вкладышей оптимизирует силу захвата, одновременно минимизируя абразивное изнашивание трубы;

- конструкция тройных щек – предупреждает искажение трубы;

- двойная торсионная пружина – предупреждает скольжение ключа при использовании и позволяет задействовать храповой механизм одной рукой;

- особо прочная рукоятка;

- отверстие в рукоятке для подвешивания на рабочем месте.

Применение трубных колонковых ключей RIDGID:

- развинчивания узлов керноотборных буровых труб;

- свинчивания узлов керноотборных буровых труб;

- для захвата компонентов узла колонковых труб;

- бурение нефтяных скважин;

- бурение газовых скважин;

- нефтедобывающая промышленность;

- газодобывающая промышленность;

- буровые работы.

Ключ для внутренних колонковых труб RIDGID состоит из:

- усиленная кованная рукоятка;

- прижиные вставки с напылением;

- винт крепления губки;

- усиленная цепь;

- штифт крепления цепи;

- кольцо захвата цепи.

Что такое длина ключа? – Определение из Техопедии

Что означает длина ключа?

Длина ключа равна количеству бит в ключе алгоритма шифрования. Короткая длина ключа означает плохую безопасность. Однако большая длина ключа не обязательно означает хорошую безопасность. Длина ключа определяет максимальное количество комбинаций, необходимых для взлома алгоритма шифрования.

Если длина ключа n бит, то есть два возможных ключа n-й степени (2 n ).Например, если длина ключа составляет один бит, и этот один бит может быть либо нулем, либо единицей, есть только два возможных ключа: 0 или 1. Однако, если длина ключа составляет 40 бит, то есть 2 40 возможных ключей.

Этот термин также известен как размер ключа.

Techopedia объясняет длину ключа

Людям будет скучно пробовать все возможные ключи. Однако, как сказал один автор, «компьютеры отлично справляются с невероятно скучными задачами». Тот же автор заявил в статье 1999 года о длине ключа и безопасности, что в среднем компьютеру нужно будет попробовать только около половины возможных ключей, прежде чем найти правильный, чтобы взломать код и расшифровать сообщение.Компьютеру, способному перебирать миллиард ключей в секунду, потребуется около 18 минут, чтобы найти правильный 40-битный ключ. Компьютер, взламывающий стандарт шифрования данных (DES) под названием Deep Crack, который был способен обрабатывать 90 миллиардов ключей в секунду, в 1999 году потребовалось 4,5 дня, чтобы найти 56-битный ключ DES.

Общее правило состоит в том, что длина ключа должна быть по крайней мере, до тех пор, пока сообщение для одноразового блокнота, тип шифрования, который, как оказалось, невозможно взломать при правильном использовании. Правильное использование означает, что ключ на самом деле является случайным, имеет такой же размер или больше, чем защищаемое текстовое сообщение, никогда не используется повторно ни полностью, ни частично и хранится в секрете.Тогда алгоритм шифрования будет невозможно взломать без ключа.

Примеры линейно масштабируются. Таким образом, автор рекомендовал ключ длиной 90 бит для обеспечения безопасности до 2016 года. Большинство алгоритмов 1999 года имели как минимум 128-битные ключи. Однако есть и другие факторы безопасности, которые следует учитывать помимо длины ключа, например энтропия как мера неопределенности. В этом случае автор сосредоточился на качестве алгоритма шифрования и пришел к выводу, что самый эффективный метод взлома данной реализации 128-битного алгоритма шифрования может состоять не в том, чтобы пробовать все возможные ключи.

Криптографическая безопасность – это мера самой быстрой известной вычислительной атаки на криптографический алгоритм, которая также измеряется в битах. Алгоритм с симметричным ключом использует один и тот же ключ для шифрования и дешифрования, в то время как алгоритм с асимметричным ключом использует разные ключи. Сегодня большинство распространенных алгоритмов с симметричным ключом должны обеспечивать безопасность, равную длине их ключа. Однако нет известных алгоритмов с асимметричным ключом с этим свойством. Криптографическая безопасность алгоритма не может превышать длину ключа, но может быть меньше.

По мере увеличения вычислительной мощности размер ключа должен увеличиваться. Triple DES – это общее название блочного шифра алгоритма тройного шифрования данных. Он был разработан, чтобы предоставить относительно простой метод увеличения длины ключа DES для защиты от атак грубой силы.

Выбор безопасных размеров ключей и алгоритмов хеширования :: Выбор безопасных размеров ключей и алгоритмов хеширования :: GlobalSign GMO Internet, Inc.

Алгоритмы, размер ключа и цифровые сертификаты

Сводка

На первый взгляд цифровые сертификаты не так сложны, как иногда кажется.Доверенный государственный орган, такой как центр сертификации (CA), такой как GlobalSign, проверяет указанный набор доказательств для создания электронной идентификации для будущего представления, указывая, что аутентификация лица или организации имела место.

Цифровой сертификат содержит информацию о том, кому был выдан сертификат, а также о сертифицирующем органе, который его выпустил. Кроме того, некоторые сертифицирующие органы могут сами быть сертифицированы иерархией из одного или нескольких удостоверяющих органов, и эта информация также является частью цепочки сертификатов.Когда, например, цифровой сертификат используется для подписи документов и программного обеспечения, эта информация хранится вместе с подписанным элементом в безопасном и поддающемся проверке формате, чтобы ее можно было отобразить пользователю для установления доверительных отношений.

Как это обычно бывает, при более глубоком рассмотрении механизмы не так просты. В случае цифровых сертификатов существует ряд других факторов. Какова квалификация сторонних организаций, их методы работы и какие криптографические алгоритмы они использовали для создания цифрового сертификата?

С точки зрения директора по информационной безопасности использование цифровых сертификатов, таких как SSL, вызывает опасения, которые могут повлиять на операционную среду организации.Используя сертификат от центра сертификации, физическое лицо / организация должны полностью доверять практике центра сертификации.

Это особенно верно, когда речь идет о решениях, касающихся того, какие криптографические алгоритмы и длины ключей приемлемы в этой постоянно меняющейся отрасли. К счастью, вам не нужно быть криптографом, чтобы принимать правильные решения по этой теме, но вам нужно будет иметь базовое представление об истории, достижениях, продвигаемых для использования в будущем, и внимательно изучить алгоритмы, предоставляемые рядом центров сертификации, работающих в рынок ценных бумаг в настоящее время.

История

Цифровые подписи состоят из двух разных алгоритмов: алгоритма хеширования (например, SHA-1) и другого алгоритма подписи (например, RSA). Со временем эти алгоритмы или используемые ими параметры необходимо обновить для повышения безопасности.

СилаRSA напрямую связана с размером ключа: чем больше ключ, тем надежнее подпись. Достижения в области криптоанализа привели к увеличению размера ключа, используемого в этом алгоритме. Хотя для этого требуется некоторая дополнительная вычислительная мощность, микропроцессоры идут в ногу с требованиями, и это минимально влияет на объекты, создающие или проверяющие подписи.Каждый раз, когда мы удваиваем размер ключа RSA, для операций дешифрования требуется в 6-7 раз больше вычислительной мощности.

В результате этого с января 2011 года центры сертификации стремились соблюдать рекомендации NIST (Национальный институт стандартов и технологий), гарантируя, что все новые сертификаты RSA имеют ключи длиной 2048 бит или более. GlobalSign был одним из первых центров сертификации, который реализовал 2048-битный ключ в своих сертификатах корневых центров сертификации, еще в 1998 году, и с тех пор другие центры сертификации последовали их примеру, основываясь на этих новых требованиях.

По мере увеличения вычислительной мощности алгоритмы хеширования начинают становиться восприимчивыми к конфликтам хеширования. MD5 использовался в течение нескольких лет, пока в 2004 году не был обнаружен недостаток безопасности, что подготовило почву для SHA-1. Алгоритмы хеширования берут входную строку переменной длины и сокращают ее до обычно более короткого и фиксированного выхода (160 бит для SHA-1), цель которого – предоставить уникальный идентификатор для этого входа. Важно понимать, что хеш-алгоритмы могут быть подвержены коллизиям, и достижения в области криптоанализа повысили вероятность возникновения таких коллизий.Проблема здесь в том, что нет параметра для настройки, единственный способ решить эту проблему – изменить алгоритм, используемый для создания хэша. В этом случае следующий эволюционный шаг – это один из алгоритмов семейства SHA-2.

Будущее

За последнее десятилетие или около того наблюдается медленное и устойчивое движение к использованию двух новых алгоритмов для решения этих проблем, SHA-2 и ECC. ECC имеет потенциал для значительного повышения производительности по сравнению с RSA без снижения безопасности, а SHA-2 предлагает три версии, каждая с постепенно увеличивающейся длиной, что помогает устранить текущие риски и обеспечивает определенную долговечность.

Хотя CA / Browser Forum еще не указал SHA-256 в своих базовых требованиях, Microsoft и Google подталкивают отрасль к январю 2017 года, когда они перестанут доверять всем сертификатам SHA-1, выпущенным с общедоступными корнями. GlobalSign отслеживает статус в сфере центров сертификации и браузеров, а также в формах безопасности и активно предпринимает шаги для поддержки SSL-сертификатов SHA-256 в марте 2014 года.

Соображения

Основная цель настройки SSL – дать пользователям возможность безопасно общаться через Интернет.Организации и отдельные лица должны иметь возможность делать это с наименьшими проблемами, минимальными затратами и в соответствии со всеми связанными стандартами.

Соответствие требованиямявляется еще одним важным движущим фактором при принятии решения, будь то стандарты индустрии платежных карт / безопасности данных (PCI), федеральные стандарты обработки информации (FIPS) или какой-либо другой набор критериев, которым вы должны соответствовать, это всегда необходимо принимать во внимание.

Таким образом, директора по информационным технологиям в организациях по всему миру могут быть уверены, что сторонние поставщики, использующие алгоритмы SHA2 и стойкость 2048-битного ключа RSA, будут в безопасности в течение следующих десяти или около того лет, но при принятии ключевого решения о выборе поставщика это также может быть стоит принять во внимание, когда они приняли этот уровень безопасности.Внедряя этот стандарт безопасности за 10 лет до рекомендаций NIST, GlobalSign всегда стремится оставаться на шаг впереди в отрасли.

Почему больший размер не всегда лучше, когда речь идет о размере ключа TLS

Настройка TLS может включать в себя несколько сложных вариантов. Это, безусловно, верно, когда речь идет о размере (количестве бит) ключей шифрования, используемых в сертификатах сервера. Может показаться разумным выбрать 4096-битный ключ RSA вместо типичного 2048-битного, особенно когда есть необходимость защитить информацию, которая зашифрована сегодня, на многие годы вперед.Чтобы объяснить, почему это решение не так однозначно, нам нужно изучить функцию сертификата TLS и криптографические операции, используемые TLS. Давайте копнемся.

Во всех версиях протокола TLS сертификат играет очень специфическую роль: он используется при проверке имени хоста веб-сайта и облегчает создание сеансового ключа, который используется для защиты передаваемых данных. Это означает, что надежность сеансового ключа не менее важна, чем ключ сертификата для защиты ваших данных.

Сила сеансового ключа определяется «набором шифров», который согласовывается между браузером и веб-сервером при установке TLS-соединения. Набор шифров также определяет метод, используемый для установления сеансового ключа. Прямая секретность (FS) – это свойство современных механизмов согласования ключей, которое гарантирует, что закрытый ключ сертификата не может быть использован для восстановления ключей сеанса. Когда используется механизм согласования ключей, обеспечивающий FS, скомпрометированный ключ, представленный в сертификате, не может быть использован для воссоздания старых ключей сеанса.Даже если зашифрованные данные TLS хранятся в течение длительного времени, взлом ключа сертификата не позволит скомпрометировать данные. Короче говоря, компрометация вашего веб-сервера не позволит злоумышленнику расшифровать трафик TLS, который был отправлен до взлома.

По умолчанию Fastly CDN настроен на использование FS, если браузер поддерживает его, и клиенты могут гарантировать FS, требуя, чтобы соединения использовали TLS 1.3 , последнюю версию протокола, которая разрешает только наборы шифров FS, или запрос настраиваемой конфигурации TLS.

Национальный институт стандартов и технологий (NIST) периодически публикует рекомендации по использованию криптографических алгоритмов. Они определяют относительную защиту, обеспечиваемую различными типами алгоритмов, в «битах безопасности». NIST рекомендует использовать ключи с минимальной силой безопасности 112 бит для защиты данных до 2030 года и 128 битами безопасности после этого. 2048-битный ключ RSA обеспечивает 112-битную безопасность. Учитывая, что сертификаты TLS действительны в течение максимум двух лет ( скоро будет уменьшено до одного ), длина ключа RSA 2048 бит соответствует рекомендациям NIST до конца этого десятилетия.Кроме того, PCI DSS требует использования «сильной криптографии», которая в настоящее время определяется как как ключи шифрования RSA 2048-бит или ECC 224 (или выше).

Даже если более крупный 4096-битный ключ RSA не нужен, что это может повредить? Ответ: производительность. Более длинные ключи требуют большего времени вычислений как на сервере, так и на клиенте. На серверах Fastly мы недавно измерили 2048-битные операции проверки, выполняющиеся в четыре раза быстрее, чем 4096-битные проверки ключей RSA. Когда это влияние сочетается с дополнительными данными, которые должны быть переданы клиенту при использовании 4096-битного сервера RSA и промежуточного сертификата, влияние на производительность невелико, но существенно.Выбирая каждый год при обновлении сертификата ключ меньшего размера, вы можете повысить производительность до тех пор, пока не придет время использовать более надежные ключи.

Таким образом, конфигурация вашего веб-сервера является критическим фактором в защите данных, передаваемых по TLS, сейчас и в будущем. Это предполагает некоторые потенциальные компромиссы между безопасностью и совместимостью со старыми клиентами, которые могут не поддерживать TLS 1.3. Mozilla публикует рекомендуемых конфигураций , которые учитывают эти компромиссы.Для сертификатов сервера TLS 2048-битные ключи RSA в настоящее время обеспечивают наилучшее сочетание безопасности и производительности. Прежде чем выбирать ключ большего размера, подумайте о роли сертификата и его влиянии на производительность.

Как настроить PKI [Выбор хэша и размера ключа]

Какой размер ключа мне следует использовать? В криптографии шифрование и / или дешифрование конфиденциальной и секретной информации достигается за счет комбинированного использования криптографических алгоритмов и ключей. Ключи характеризуются размером своего ключа или длиной ключа, которая представляет собой количество битов в ключе, используемом в криптографическом алгоритме. NIST SP 800-57 Часть 1, ред. 4 определяет криптографический ключ как «параметр, используемый вместе с криптографическим алгоритмом, который определяет его работу таким образом, что объект со знанием ключа может воспроизвести, отменить или проверить операцию, в то время как объект без знания ключа не может . »

Длина ключа определяет безопасность алгоритма, поскольку она «связана с объемом работы (то есть количеством операций), которая требуется для взлома криптографического алгоритма или системы.Ключи используются для управления работой шифра, так что только правильный ключ может преобразовать зашифрованный текст (зашифрованный текст) в открытый текст и наоборот. Многие шифры на самом деле основаны на общеизвестных алгоритмах, поэтому только сложность получения ключа определяет безопасность системы, при условии, что в используемых алгоритмах нет структурных недостатков, и при условии, что ключ недоступен иным образом. , например, путем кражи, вымогательства или взлома компьютерных систем.

Следовательно, ключ должен быть достаточно большим, чтобы атака полным перебором была невозможна, что означает, что ее выполнение займет слишком много времени и результат будет бесполезен.Работа Шеннона по теории информации показала, что для достижения так называемой полной секретности длина ключа должна быть не меньше длины сообщения и использоваться только один раз (алгоритм одноразового блокнота). Из-за практических трудностей управления такими длинными ключами современная криптографическая практика отказалась от понятия совершенной секретности как требования для шифрования и вместо этого сосредоточилась на вычислительной безопасности, при которой вычислительные требования для взлома зашифрованного текста не должны быть выполнены для пользователя. злоумышленник.

Системы шифрования часто группируются по семействам. Общие семейства включают симметричные системы (такие как AES или 3TDEA) и асимметричные системы (такие как RSA или Diffie-Hellman). В качестве альтернативы они могут быть сгруппированы в соответствии с используемым центральным алгоритмом (например, с конечным полем, целочисленной факторизацией и криптографией на основе эллиптических кривых).

Поскольку каждый из них имеет разный уровень криптографической сложности, обычно используются разные размеры ключей для одного и того же уровня безопасности в зависимости от используемого алгоритма.NIST определяет два криптографических алгоритма как «сопоставимой силы для заданных размеров ключей (X и Y), если объем работы, необходимый для« взлома алгоритмов »или определения ключей (с заданными размерами ключей и достаточной энтропией), примерно одинаков. используя данный ресурс ».

Учитывая приведенное выше определение, NIST опубликовал таблицу, в которой приведены текущие оценки максимальной силы безопасности, которую могут обеспечить утвержденные симметричные и асимметричные криптографические алгоритмы для различных заданных длин ключей.Эти оценки были сделаны в предположении, что ключи, используемые с этими алгоритмами, генерируются и обрабатываются в соответствии с определенными правилами. Если эти правила не соблюдаются, обеспеченная безопасность может быть ниже оценок уровня безопасности.

Таблица 1: Сопоставимые сильные стороны ключей, адаптировано из NIST SP 800-57, pt.1, rev.4

В приведенной выше таблице строка, выделенная оранжевым цветом, включает размеры ключей, которые не рекомендуются.

Фактическая степень безопасности, достигаемая с течением времени, меняется по мере появления большей вычислительной мощности и более мощных математических аналитических методов.По этой причине криптологи, как правило, обращают внимание на индикаторы того, что алгоритм или длина ключа демонстрируют признаки потенциальной уязвимости, чтобы перейти к более длинным размерам ключей или более сложным алгоритмам. Достижения в области компьютерных технологий еще в 2007 году показали, что шифрование RSA-1024 (что означает алгоритм RSA с 1024-битным ключом) будет взломано до 2010 года, а в 2015 году уязвимость Logjam доказала, что алгоритм Диффи-Хеллмана с 1024-битным ключом недостаточен. . Оба устарели.

Вот где в игру вступает прогресс квантовых вычислений.Если когда-нибудь будут построены крупномасштабные квантовые компьютеры, они смогут взломать многие из используемых в настоящее время криптосистем с открытым ключом. Это серьезно поставит под угрозу конфиденциальность и целостность нашей цифровой связи. Целью постквантовой криптографии (также называемой квантово-устойчивой криптографией) является разработка криптографических систем, которые защищены как от квантовых, так и от классических компьютеров и могут взаимодействовать с существующими протоколами связи и сетями.

Как правило, чем дольше срок действия сертификата, тем больше должна быть длина ключа.Для приложений, которые будут использовать сертификаты, вам нужно будет определить максимальную длину ключа, которую они поддерживают. Некоторые приложения имеют ограничение на размер ключа не только в самом используемом сертификате, но также и для любых сертификатов в иерархии ЦС.

Возвращаясь к нашему первоначальному вопросу и имея в виду проведенный нами анализ, становится очевидным, что однозначного ответа не существует. Это зависит от различных факторов, конфиденциальности данных, которые необходимо защитить, среды, в которой эти данные передаются или хранятся, продолжительности требования по защите наших данных и достижений технологий.Публикация NIST SP 800-57 pt.1 rev 4 предоставляет исчерпывающую справочную информацию и критерии для выбора подходящего криптографического алгоритма и ключей.

Что наиболее важно, так это процедуры, которым мы следуем для защиты наших ключей. Как мы можем защитить их от несанкционированного раскрытия, нарушения целостности, неправомерного использования, отсутствия аутентификации пользователя. Используем ли мы приложения, которые автоматизируют управление ключами?

Многие алгоритмы и схемы, обеспечивающие службу безопасности, используют хеш-функцию как компонент алгоритма.NIST FIPS 180-4 определяет алгоритмы безопасного хеширования (SHA), а FIPS 202 определяет SHA-3.

Безопасные алгоритмы хеширования (SHA) используются для вычисления сжатого представления электронных данных (сообщения). Когда сообщение любой длины меньше 264 бит (для SHA-224 и SHA-256) или меньше 2128 бит (для SHA-384, SHA-512, SHA-512/224 и SHA-512/256) вводится в хеш-алгоритма, результатом является дайджест сообщения . Общие имена выходных данных хеш-функции включают также хеш-значение, хэш-код и цифровой отпечаток.Дайджесты сообщений имеют длину от 160 до 512 бит в зависимости от алгоритма.

В соответствии с FIPS 180-4 алгоритмы хеширования называются безопасными , потому что для данного алгоритма вычислительно невозможно (1) найти сообщение, которое соответствует данному дайджесту сообщения, или (2) найдите два разных сообщения, которые создают один и тот же дайджест сообщения. Любое изменение сообщения с очень высокой вероятностью приведет к другому дайджесту сообщения.Это приведет к сбою проверки, когда алгоритм безопасного хеширования используется с алгоритмом цифровой подписи или алгоритмом аутентификации сообщения с ключом хеширования.

Алгоритмы безопасного хеширования обычно используются с другими криптографическими алгоритмами, такими как алгоритмы цифровой подписи и коды аутентификации сообщений хеширования с ключом, или при генерации случайных чисел (битов). Коды аутентификации сообщений (MAC) могут использоваться для обеспечения аутентификации источника и целостности. MAC – это криптографическая контрольная сумма данных, которая используется для обеспечения уверенности в том, что данные не изменились и что MAC был вычислен ожидаемым объектом.FIPS 198 определяет вычисление MAC с использованием утвержденной хеш-функции. Для кодов аутентификации хэш-сообщений (HMAC) разрешены различные размеры ключей, в то время как выбор размера ключа зависит от уровня безопасности, который должен быть обеспечен для данных, и используемой хэш-функции.

Цифровые подписи используются для обеспечения аутентификации источника, аутентификации целостности и поддержки неотказуемости. Цифровые подписи используются вместе с хэш-функциями и вычисляются для данных любой длины (до предела, определяемого хеш-функцией).

Чтобы определить подходящие хэш-функции, которые могут использоваться, минимальный индекс силы безопасности является фактором, который необходимо учитывать вместе с алгоритмом, схемой или приложением, в котором используется хеш-функция. В приведенной ниже таблице, адаптированной из NIST SP 800-57 Pt 1 Rev 4, перечислены утвержденные хэш-функции, которые могут использоваться для обеспечения установленного уровня безопасности для различных приложений хеш-функций.

Очень важно отметить, что SHA-1 упоминается только для устаревших целей, поскольку он был объявлен устаревшим NIST в мае 2011 года из-за известных атак с коллизией.Кроме того, все основные поставщики браузеров и программного обеспечения, такие как Microsoft, Mozilla и Google, уже отказались от использования систем хеширования SHA-1.

Уровень безопасности

Цифровые подписи и приложения только для хеширования

HMAC

≦ 80

SHA-1

112

SHA-224, SHA-512/224, SHA3-224

128

SHA-256, SHA-512/256, SHA3-256

SHA-1

192

SHA-384, SHA3-384

SHA-224, SHA-512/224

≧ 256

SHA-512, SHA3-512

SHA-256, SHA-512/256, SHA-384, SHA-512, SHA3-512

Таблица 2: Хеш-функции, которые можно использовать для обеспечения целевых уровней безопасности.Адаптировано из NIST SP 800-57 Pt1 R4

Рекомендация

При выборе алгоритмов хеширования и длин ключей необходимо учитывать текущую ситуацию. Вам необходимо провести небольшое исследование того, как хеш-алгоритмы в настоящее время противостоят атакам с коллизиями и какие длины ключей являются приемлемыми.

Федеральная программа PKI США гласит: «Доверенные сертификаты, срок действия которых истекает до 1 января 2031 года, должны содержать подлежащие открытые ключи длиной 2048 или 3072 бит для RSA или 256 или 384 бит для эллиптической кривой и быть подписаны соответствующим закрытым ключом.Доверенные сертификаты, срок действия которых истекает 1 января 2031 г. или позже, должны содержать подлежащие открытые ключи длиной 3072 бит для RSA или 256 или 384 бит для эллиптической кривой и быть подписаны соответствующим закрытым ключом ».

При построении этой PKI вы можете следовать более строгим указаниям NIST, а также государственной и федеральной политики и выбрать SHA-256 или SHA-384 вместе с ключами RSA на 4096 бит или ключами ECC на 256 или 384 бит.

Если вам абсолютно необходимо поддерживать унаследованные приложения и вы создаете новую инфраструктуру открытых ключей, хорошей рекомендацией будет построение двух иерархий.Первая иерархия, унаследованная, будет иметь меньшее время жизни ключа с задокументированным и четко определенным окончанием срока службы. Вторая PKI будет построена с более современными алгоритмами и длинами ключей для поддержки большего числа текущих клиентов и с гораздо более длительными сроками действия.

Похожие сообщения

KeySize Enum (Windows.Security.Cryptography.Certificates) – приложения Windows UWP

Определение

Важный

Некоторая информация относится к предварительному выпуску продукта, который может быть существенно изменен перед выпуском.Microsoft не дает никаких гарантий, явных или подразумеваемых, в отношении информации, представленной здесь.

В этой статье

общедоступный класс перечисления KeySize /// [Windows.Foundation.Metadata.ContractVersion (Windows.Foundation.UniversalApiContract, 65536)]

Перечислимый класс KeySize [Windows.Foundation.Metadata.ContractVersion (typeof (Windows.Foundation.UniversalApiContract), 65536)]

общедоступное перечисление KeySize значение var = Windows.Security.Cryptography.Certificates.KeySize.invalid Размер ключа открытого перечисления - Наследование

- Атрибуты

Требования Windows

| Семейство устройств | Windows 10 (введена в 10.0.10240.0) |

| Контракт API | Windows.Foundation.UniversalApiContract (введено в v1.0) |

Поля

| Неверный | 0 | Размер не указан. |

| Rsa2048 | 2048 | Длина ключа составляет 2048 бит. |

| Rsa4096 | 4096 | Длина ключа 4096 бит. |

Относится к

См. Также

Таблица размеров ключейClock для получения нужного ключа – Clockworks

https: // www.clockworks.com/posts/clock-key-size-chart-to-get-the-right-key

Описание таблицы размеров клавиш для часов

Клавиши часов имеют собственную систему счисления от 000 до 16, как показано в таблице размеров клавиш часов. Однако число не указывает, какой размер и какое число, и может сбивать с толку. Было бы больше смысла, если бы размер ключа был ММ того, насколько широкий ключ должен соответствовать, но это не так, как это работает.В этом разделе необходимо выяснить, какой номер ключа заказать, чтобы часы можно было заводить. Впоследствии клавиша часов теряется больше всего по сравнению с другими частями часов. Конечно, может быть сложно найти правильный ключ для ваших часов, потому что существует множество размеров. Таблица размеров ключей для часов даст нам ключ нужного размера для заказа.

Часы с двойным концом

Кроме того, у некоторых ключей один ключ имеет два размера, и это называется ключом с двойным концом. По большому счету, таблица размеров клавиш часов будет работать как для заводной части часов, так и для меньшей части F / S.Когда часы имеют часть регулятора F / S, она будет у отметки «12 часов» на циферблате.

В качестве альтернативы, если есть небольшая оправка внутри отверстия на 12, это регулятор времени, и ключ будет иметь два конца. Таким образом, он может сказать F / S в этом месте или A / R. F / S означает быстрый или медленный, или он может сказать, что A / R означает Advance или Retard и относится к хронометражу часов. Конечно, если часы идут быстро во времени, поверните больше в направлении Slow или Retard, чтобы замедлить их.Обратитесь к таблице размеров клавиш часов с вашими измерениями, чтобы найти ключ для работы с этой функцией.

Правильный размер ключа часов

С учетом этих моментов, чтобы получить необходимый ключ, измерьте вал, на котором должна идти шпонка, а затем используйте таблицу размеров ключа Clock, чтобы получить необходимый размер. Пожалуйста, не звоните и не спрашивайте, какой ключ нужен часам, поскольку вам скажут, что их все равно нужно будет измерить. Короче говоря, измерьте вал, на который входит шпонка, в мм, а затем используйте таблицу размеров ключа для часов, чтобы сопоставить его.

Ленивый способ вместо таблицы размеров клавиш Clock

Таблица размеров клавиш Clock содержит все перечисленные размеры, но иногда известны определенные размеры клавиш. Вообще говоря, почти все механические часы, выпущенные в Германии после 1960 года, имеют ключ или кривошип 8 размера, если только механизм не круглый. Обычно круглые имеют номер 4. Американские антикварные устройства time strike в основном используют ключ размера 7. Чтобы быть уверенным, сравните свои измерения с таблицей размеров ключей Clock.

- 1.75мм = 000 Ключ

- 2,0 мм = 00 Ключ

- 2,25 мм = 0 Ключ

- 2,5 мм = 1 ключ

- 2,75 мм = 2 ключа

- 3,0 мм = 3 ключа

- 3,25 мм = 4 ключа

- 3,5 мм = 5 ключей

- 3,75 мм = 6 шпонок

- 4,0 мм = 7 Шпонка

- 4,25 мм = 8 Шпонка

- 4,5 мм = 9 Шпонка

- 4,75 мм = 10 Шпонка

- 5,00 мм = 11 Шпонка

- 5,25 мм = 12 Шпонка

- 5.5 мм = 13 Ключ

- 5,75 мм = 14 Шпонка

- 6,0 мм = 15 Шпонка

↑ Вернуться к началу

Вернуться ко всем статьям

Следующая статья

Новое движение Сета ТомасаRSA Labs FAQ – Какой размер ключа следует использовать?

Вопрос 4.1.2.1.

Какой размер ключа следует использовать?

Размер ключа, который следует использовать в конкретном приложении криптографии, зависит от двух вещей. Прежде всего, важное значение имеет значение ключа.Во-вторых, фактический размер ключа зависит от того, какой криптографический алгоритм используется.

Ниже приведена таблица размеров ключей, рекомендуемых на момент публикации, для блочных шифров, RSA, эллиптической кривой и DSA. Есть четыре различных «степени», которые относятся к силе защиты. Экспортный уровень или номинальный уровень не дает реальной защиты, но это приблизительный уровень криптографии, разрешенный для экспорта из США. Персональная оценка рекомендуется для ключей, которые не очень важны, таких как те, которые защищают личную электронную почту одного человека, те, которые служат «сеансовыми ключами» для невысоких транзакций и т. Д.Они должны обеспечивать достаточную защиту относительно того, сколько стоит их сломать. Коммерческий уровень рекомендуется для действительно ценной, но не особо важной информации. Военный класс рекомендуется для информации, которая действительно конфиденциальна и должна храниться в секрете любой ценой. Сертифицирующим органам также рекомендуется военный разряд (см. Вопрос 4.1.3.12).

Имейте в виду, что элементы в одной строке не обязательно равны по безопасности, но примерно равны.

Блочный шифр | RSA | Эллиптическая кривая | DSA | |

DSA | ||||

Экспортный модуль битовая кривая | 512/80 бит | |||

Personal Grade | 56/64 бит | 768 битный модуль | 136-битная кривая | |

Коммерческий класс | 128 бит | 1024-битный модуль | 160-битная кривая | 1024/160 бит |

Модуль упругости 2048 бит | Кривая 200 бит | 2048/200 бит |

Примечание.

Может быть выполнен в виде трубки с внутренним шестигранником, для работы с которой пользуются любым рычагом. Но в продаже всегда есть готовые Г-образные изделия под болты и гайки разных размеров.

Может быть выполнен в виде трубки с внутренним шестигранником, для работы с которой пользуются любым рычагом. Но в продаже всегда есть готовые Г-образные изделия под болты и гайки разных размеров. 9

9